북한 해킹 조직 김수키, 공공기관 인증서 뚫는 악성코드 배포했다

북한 해킹 조직 김수키, 국내 보안 프로그램 가장해 악성코드 유포 인포스틸러 악성코드 활용, 정부 기관 공인인증서까지 탈취했나 교묘한 해킹 수법으로 정보 유출 피해 속출, 보안 대책 필요한 때

북한의 해커 집단 ‘김수키(Kimsuky)’가 국산 보안 프로그램으로 위장한 악성코드를 유포한 정황이 확인됐다. 15일 사이버인텔리전스 전문기업 S2W는 김수키가 고(Go)언어 기반 정보 탈취형 악성코드 ‘인포스틸러(Info Stealer)’를 국내 소프트웨어 기업 SGA솔루션즈의 보안 프로그램 설치 파일로 위장·유포했다고 전했다. 국내 공공기관 내 정보 탈취를 목적으로 악성코드를 유포했을 가능성이 높다는 분석이다.

김수키, ‘트롤 스틸러’로 정부 정보 노렸나

‘인포스틸러’란 김수키가 단행한 ‘정보 탈취형’ 해킹 방식을 일컫는 용어다. 인포스틸러 악성코드를 악용할 경우 △웹 브라우저나 이메일 클라이언트에 저장된 사용자 계정 정보 △가상화폐 지갑 주소 △사용자 보유 파일 등 다양한 정보를 탈취할 수 있다. 일반적인 유포처는 상용 유료 소프트웨어의 불법(무료) 다운로드를 앞세운 악성 사이트·프로그램, 스팸 메일의 첨부 파일 등이다.

인포스틸러 유포자는 악성코드를 통해 수집한 정보들을 다양한 방식으로 악용할 수 있다. 계정 정보 등을 사이버 공격에 직접 이용하거나 딥웹에 판매해 수익을 올리는 식이다. 손에 넣은 정보를 빌미로 개인 사용자를 협박, 비트코인 등 현물을 요구하는 경우도 있다. 기업을 공격한 경우 인포스틸러를 발판으로 삼아 기업 내부 네트워크에 침투하거나, 수집한 메일 목록을 또 다른 악성코드 유포처로 활용하기도 한다.

S2W는 김수키가 단행한 해킹 방식을 ‘트롤 스틸러(Troll Stealer)’라고 명명했다. 트롤 스틸러는 △이용자의 시스템 정보, IP 주소, 위치 정보 △웹 브라우저에 저장된 접속사이트, 아이디(ID), 비밀번호 △PC에 설치된 프로그램 목록 및 파일 다운로드, 전송 기록 △스티커 메모, 메모장, 금융 서류, 암호화폐 데이터 등 PC에 기록된 정보 등을 수집할 수 있다. 특히 정부 기관에서 사용하는 행정전자서명용 공인인증서인 행정전자서명인증서(GPKI) 정보도 탈취가 가능하다고 전해진다. 김수키의 이번 공격이 국내 공공기관을 타깃으로 삼고 있다는 분석이 제기되는 이유다.

확장자까지 교묘하게 바꾼다, 고도화하는 해킹 수법

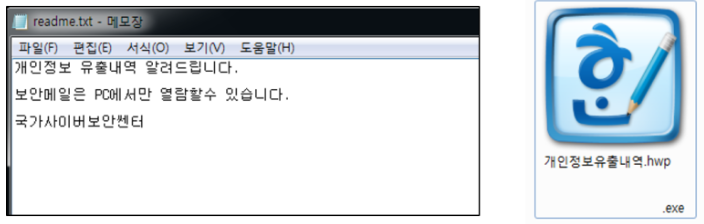

김수키를 비롯한 북한 해킹 조직들은 이전부터 특정 소프트웨어를 가장하는 교묘한 악성코드 공격을 감행해 왔다. 지난해 압축파일 형태의 악성코드를 유포하며 확장자를 위장한 것이 대표적인 예다. 안랩 ASEC 분석팀에 따르면, 당시 압축 파일 내부에는 ‘readme.txt’ 파일과 함께 한글 문서 확장자(hwp)로 위장한 실행 파일(exe)이 포함돼 있었다. 국가사이버보안센터를 위장해 ‘개인 정보가 유출되었다’는 메시지를 전하고, exe 확장자 대비 거부감이 적은 hwp 확장자를 가장해 파일 실행을 유도하는 식이다.

공격자는 비교적 한국인에게 친숙한 한글 문서 아이콘을 사용, 악성코드 실행 파일이 평범한 문서 파일처럼 보이도록 위장했다. 또한 파일명 뒤에 삽입되는 exe 확장자가 제대로 보이지 않도록 파일명에 공백을 다수 삽입하기도 했다. 파일을 실행할 경우 생성되는 메시지 박스는 사용자가 현재 악성 행위가 수행되는 것을 인지하지 못하도록 유도하는 역할을 수행한 것으로 알려졌다.

해당 파일을 실행한 사용자는 정보 유출, 키로깅(Keylogging, 사용자가 키보드로 PC에 입력하는 내용을 몰래 가로채어 기록하는 행위) 등 해킹 피해를 입게 된다. 전문가들은 악성코드에 사용된 단어 및 실행되는 스크립트 코드와 이전 분석 결과를 대조, 해당 파일이 김수키에서 제작됐다고 보고 있다. 이에 보안업계에서는 북한 해킹 조직의 해킹 시도가 점차 고도화하고 있는 만큼 정부 차원의 보안 대책이 시급하다는 지적이 흘러나온다.